Exabeam

Treffen Sie das Cybersecurity-Team, das sich darauf konzentriert, Sicherheitspraktiker effizienter zu machen.

Exabeam ist das intelligentere SIEM-Unternehmen.

Exabeam hilft Sicherheitsteams dabei, intelligenter zu arbeiten, sodass sie Cyberangriffe in 51 Prozent weniger Zeit erkennen, untersuchen und darauf reagieren können.

Sicherheitsorganisationen müssen nicht länger mit übermässigen Protokollierungsgebühren, verpassten verteilten Angriffen und unbekannten Bedrohungen oder manuellen Untersuchungen und Korrekturen leben. Mit der modularen Exabeam Security Management Platform können Analysten unbegrenzt Protokolldaten erfassen, Verhaltensanalysen verwenden, um Angriffe zu erkennen und die Reaktion auf Vorfälle sowohl lokal als auch in der Cloud zu automatisieren.

Exabeam hat seinen Hauptsitz in Foster City, Kalifornien, und wurde von erfahrenen Sicherheits- und Unternehmens-IT-Veteranen von Imperva, ArcSight und Sumo Logic gegründet und gebaut.

Die Mission von Exabeam

Sicherheitsanalysten sind von einer Vielzahl alltäglicher und sich wiederholender Aufgaben überwältigt. Sie benötigen intelligentere Technologien, mit denen sie mit weniger Ressourcen mehr identifizieren und erreichen können. Ein intelligenteres SIEM mit automatisierter Timeline-Erstellung bedeutet weniger Grunzarbeit, schnellere Reaktion durch automatisierte Playbooks und weniger Geld für das Speichern von Protokollen, die an anderer Stelle besser ausgegeben werden könnten.

Die Mission von Exabeam ist es, jeden Sicherheitspraktiker effizienter zu machen.

Sicherheitspraktiker können nicht effektiv sein, wenn sie Schwierigkeiten haben, die kritischsten Bedrohungen zu identifizieren und sie manuell zu beheben. Sie brauchen Effizienz. Durch die Nutzung von Technologie, die auf maschinellem Lernen und Automatisierung basiert, können sie auf Probleme reagieren und diese lösen, die den menschlichen Verstand erfordern. Dies hilft Unternehmen, Risiken zu reduzieren, und macht die Welt letztendlich sicherer.

Effizienz dient auch einem höheren Zweck: der Schaffung einer Zukunft, in der Sicherheitsteams über alle Ressourcen verfügen, die sie benötigen. Die Cybersicherheitsbranche hat jahrzehntelang Probleme, den Qualifikations- und Arbeitskräftebedarf zu decken. Technologie kann die Lösung des Problems erheblich beeinträchtigen.

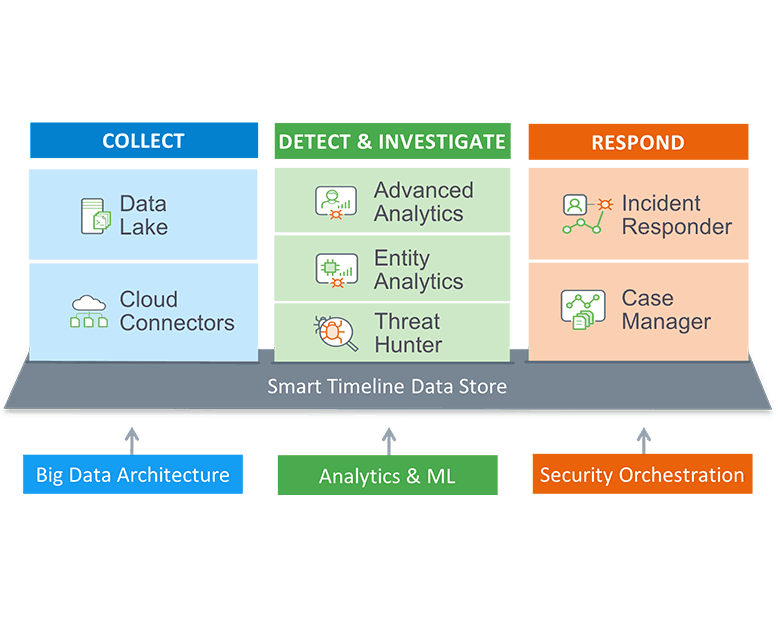

Die Exabeam Security Management Platform

Mit der modularen Exabeam-Plattform können Analysten unbegrenzt Protokolldaten erfassen, mithilfe von Verhaltensanalysen Angriffe erkennen und die Reaktion auf Vorfälle automatisieren. Unternehmen können zwischen zwei Bereitstellungspfaden wählen.

Wechseln Sie zum intelligenteren SIEM

Die Exabeam Security Management Platform ist ein modernes SIEM, mit dem Sicherheitsteams intelligenter arbeiten können. Unternehmen können die Big-Data-Architektur, die erweiterten Analyse- und Automatisierungsfunktionen nutzen.

Funktionen

Sammeln Sie unbegrenzt Protokolldaten

Der Exabeam-Security Data Lake kombiniert eine moderne Big-Data-Infrastruktur und vorhersehbare benutzerbasierte Preise, sodass Sie alle Ihre Datenquellen in einem zentralen Repository sammeln und schnell durchsuchen können, ohne Kompromisse aufgrund mangelnder Skalierbarkeit oder mangelnden Budgets eingehen zu müssen.

Erkennen und untersuchen Sie komplexe und Insider-Bedrohungsangriffe

Die UEBA-Lösung (User and Entity Behaviour Analytics) von Exabeam erkennt anomales Verhalten und vermutet seitliche Bewegungen in Ihrem Unternehmen, während maschinell erstellte Zeitpläne den Zeit- und Spezialisierungsaufwand für die Erkennung von Angreifertaktiken, -techniken und -verfahren weiter reduzieren.

Automatisieren und orchestrieren Sie die Reaktion auf Vorfälle

Mit der Incab-Response-Lösung von Exabeam können Analysten aller Ebenen sofort einsatzbereite Integrationen mit gängigen Sicherheitslösungen kombinieren, um Antwort-Playbooks zu automatisieren und manuelle, fehleranfällige Prozesse zu ersetzen, um zeitnahe, konsistente Ergebnisse sicherzustellen und die Antwortzeiten zu verbessern.

Flexible Bereitstellungsoptionen

Die Exabeam Security Management Platform wird nicht nur lokal bereitgestellt, sondern kann auch in der Cloud-Infrastruktur als Software-as-a-Service oder über einen verwalteten Sicherheitsdienstanbieter bereitgestellt werden, um CIOs und CISOs beim Übergang in die Cloud zu unterstützen.