Radar Cyber Security

Radar Cyber Security ist Europas führender Anbieter für kontinuierliches und vorausschauendes IT Security Monitoring und IT Risk Detection als Managed Services.

Die Services kombinieren die automatisierte Erkennung von IT-Sicherheitsproblemen und -Risiken mit der Analyse und Empfehlungen zu Behebungsmassnahmen durch Experten. Daten verlassen dabei niemals das Kundenunternehmen. Für die Einrichtung, Konfiguration und den täglichen Betrieb sind keine zusätzlichen personellen oder finanziellen Ressourcen notwendig.

Radar Cyber Security etabliert ein Security Operation Center (SOC) in Ihrem Unternehmen und übernimmt den laufenden Betrieb als „Managed Service“. In kürzester Zeit operativ, nach bewährten Prinzipien und basierend auf modernster, in Europa entwickelter, Technologie. Persönliche Ansprechpartner durch GENESIS Swiss Team AG in ihrer Landessprache sind jederzeit für Sie erreichbar. Klare Regelungen und dokumentierte Prozesse ermöglichen strukturierte Abläufe und einfache Kommunikation mit Ihrem Unternehmen. Wählen Sie die für Sie passenden Servicezeiten bis zu 24/7 aus. Incident Response und Echtzeit-Alarmierung inklusive.

Umfassende Vernetzung von IT-Systemen führt zu ständig neuen Einfallstoren für Angriffe von innen und aussen. Ein kontinuerliches und zentrales IT Security Monitoring der IT-Infrastruktur und ihrer Komponenten ist unabdingbar. Radar Cyber Security überwacht laufend die gesamte IT-Landschaft und Applikationen und bewertet alle Ereignisdaten, sucht gezielt nach Schwachstellen in Systemen und deren Konfiguration, analysiert intelligent den Netzverkehr und prüft Server auf Veränderungen und unerlaubte Software.

Genesis & Radar Cyber Security unterstützen Sie damit in allen Phasen. Von der Planung und Implementierung, bis hin zur Integration in Ihre Organisation und der laufenden Verbesserung – egal ob Sie Ihr SOC auf- oder ausbauen möchten.

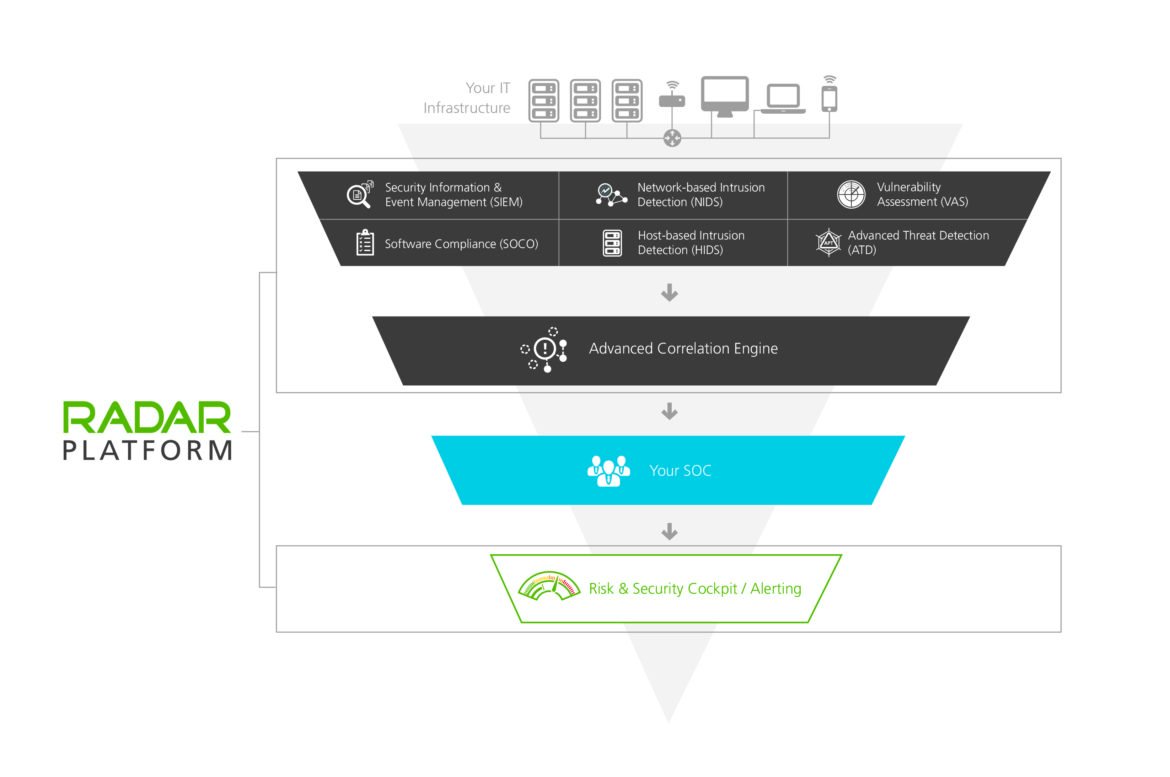

Exellenz in der Erkennung – die Module im Überblick

Security Information & Event Management (SIEM)

Die Sammlung, Analyse und Korrelation von Logs aus verschiedensten Quellen resultieren in Alarmierungen bei Sicherheitsproblemen oder potentiellen Risiken.

Network-based Intrusion Detection (NIDS)

Erkennung von gefährlicher Malware, Anomalien und anderen Risiken im Netzwerkverkehr auf Basis von signatur- und verhaltensbasierten Detection Engines.

Vulnerability Management and Assessment (VAS)

Kontinuierliche, interne und externe Schwachstellen-Scans mit umfassender Erkennung, Compliance Checks und Tests für eine komplette Abdeckung zu allen Schwachstellen.

Software Compliance (SOCO)

Compliant Software pro Server / Server-Gruppe wird mit Hilfe von Policies und einer kontinuierlichen Analyse des aktuellen Status festgestellt.

Host-based Intrusion Detection System (HIDS)

Die Analyse, Überwachung und Erkennung von Anomalien bei Hosts führen zu aktiven Reaktionen und sofortiger Alarmierung.

Advanced Threat Detection (Email & Web / ATD)

Sandbox-Technologien der nächsten Generation werden für die Erkennung von „Advanced Malware“ in E-Mails und Web Downloads eingesetzt.

Advanced Correlation Engine

Korrelation innerhalb eines Moduls und Cross-Korrelation von Informationen aus verschiedenen Modulen führen zu einer hochqualitativen Erkennung von Risiken sowie zu Sicherheitsproblemen und einem umfassenden Blick auf die IT-Sicherheitsrelevanten Vorkommnisse im Unternehmen.

Risk & Security Cockpit

Eine Quelle für alle IT-Risiko- und Sicherheitsinformationen.

Alle Risiko- und Sicherheitsinformationen werden zentral im Radar Risk & Security Cockpit präsentiert. Maßgeschneiderte und leicht verständliche Risikoberichte und Statistiken sind auf Knopfdruck verfügbar.

- Berichte und Statistiken in der gewünschten Detailtiefe

- Alarmierung in dringenden Fällen über das Cockpit, via E-Mail und sogar als Push-Mitteilung auf das Mobiltelefon

- Durchgehender Risikobehebungs-Workflow im Cockpit

- Nachrichten- / Feedback-System für die Kommunikation mit dem Risk & Security Intelligence Team

- Integrierter Business Process Risk View zeigt die durch die IT-Sicherheitsprobleme gefährdeten Geschäftsprozesse auf

- Asset Management Funktionen für den Überblick über alles, was sich tatsächlich im Netzwerk befindet