Tenfold

Die einfache Lösung für Benutzer- und Berechtigungsverwaltung

Sie benötigen eine Lösung, die Ihnen hilft, einfacher mit Benutzerkonten und Berechtigungen in Ihrer Organisation umzugehen?

Eine Lösung mit Unterstützung für Active Directory® und Freigaben, für Exchange® und SharePoint®, für ERP (zB SAP®) und CRM, mit Self Service und Workflows, mit Profilen, Rollen und Revisionssicherheit, mit Passwort-Reset-Funktion, geeignet für On-Premise und Cloud?

Mit der Software tenfold haben Sie genau das Richtige gefunden: die zentrale Plattform für alle Aufgaben der Berechtigungsverwaltung.

- Benutzerverwaltung

- Berechtigungsverwaltung

- Dokumentation & Reporting

Nie war es einfacher, Benutzer und Berechtigungen zentral und übersichtlich zu verwalten. Die Software tenfold bringt nicht nur der Verwaltung und somit dem Administrator viele Vorteile. Auch das Unternehmen bzw. das Management profitieren von einer transparenten Übersicht aller Berechtigungen: Das Einhalten von Standards, wie ISO 27000, BSI etc. wird mit Hilfe von tenfold erleichtert. tenfold bietet empfehlenswerte Funktionen für die Administration Ihrer Benutzer und Berechtigungen. Überzeugen Sie sich selbst!

Einfach. Schnell. Integriert.

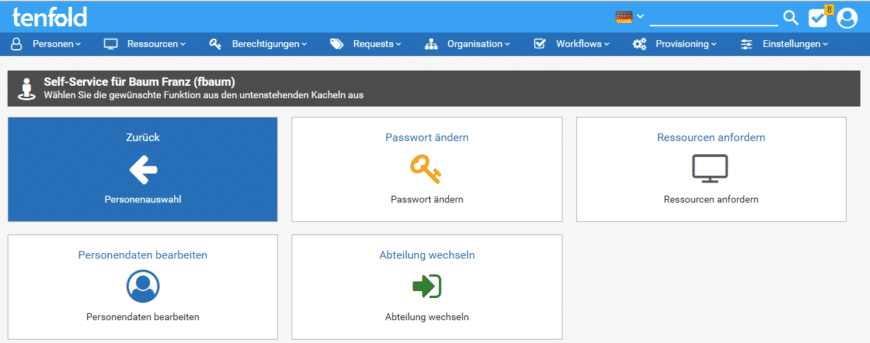

Usability und breite Unterstützung stehen bei tenfold ganz oben. Unsere Lösung ist anwenderfreundlich und unkompliziert. Die durchgängige Web-Oberfläche erspart den Administratoren das mühsame Ausrollen von Client-Software auf den PCs der Anwender. Gut ist eine Lösung nur, wenn Best Practices zum Standard gehören und alle Systeme unkompliziert integriert werden können.

Sicherheitsfunktionen

- Unzulässige Zugriffe verhindern

- Berechtigungen restriktiv vergeben

- Risiko für Datendiebstahl senken

Automatisierung

- User Life Cycle (Anlage/Anpassung/Löschung der Benutzer)

- Automatische Berechtigungsanpassung

- Offene Integrationsplattform

Nachvollziehbarkeit

- Transparentes Reporting durch Visualisierung

- Delegation von Berechtigungen

- Einhaltung von Standards (z.B. ISO 27001, BSI …)

Profiteure

- IT-Administratoren

- IT-Leitung / CIO / CISO

- Unternehmung (Standards, Auditbereich)

Global

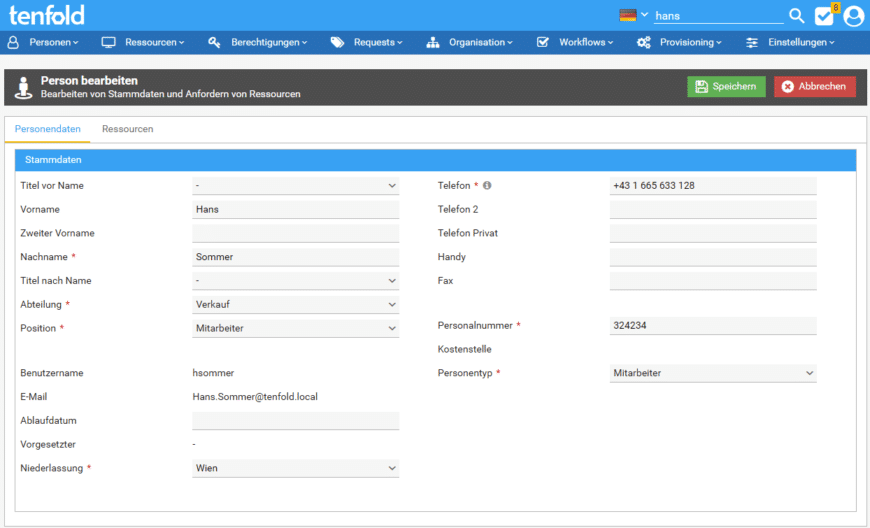

Nutzen Sie tenfold als zentrale Drehscheibe für Personendaten: Importieren Sie Attribute aus Personalsystemen und Mitarbeiterdatenbanken (z.B. SAP®) und lassen Sie tenfold die Daten revisionssicher in nachgelagerten Systemen wie Active Directory® aktualisieren.

Universal

Tenfold unterstützt out-of-the-box mit mehr als 60 Konnektoren Systeme aus den Kategorien Betriebssysteme, Geschäftsanwendungen, Datenbanken, Kollaboration und IT-Infrastruktur.

Automatisch

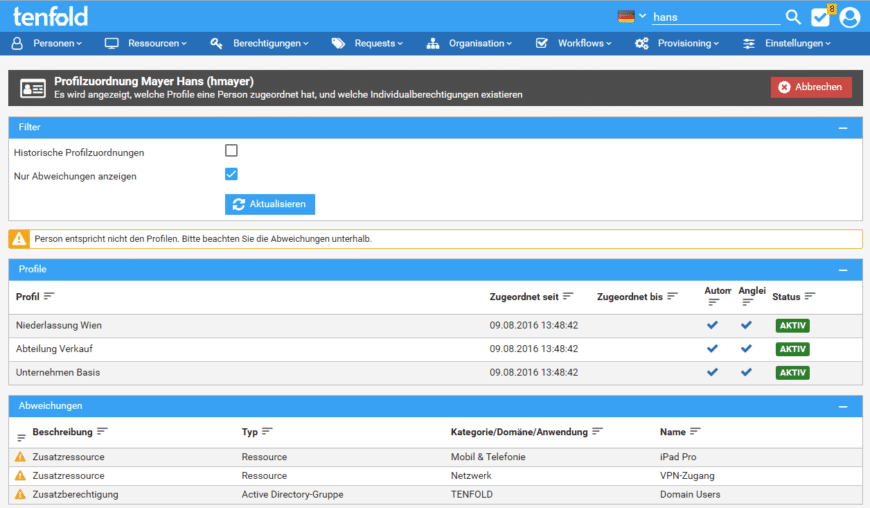

Fassen Sie zusammengehörige Berechtigungen zu systemübergreifenden Profilen zusammen und lassen sie tenfold basierend auf Abteilung oder Funktion des Mitarbeiters dessen Rollen und Berechtigungen automatisch anpassen.