Unternehmen nutzen in der Regel verschiedenste Sicherheitslösungen, um kritische Systeme, Applikationen und Daten zu schützen. Wie eine Untersuchung zeigt, fehlt dabei aber oft eine zentrale Massnahme, um Cyber-Angriffe bereits im Anfangsstadium einzudämmen: der Entzug lokaler Administratorrechte auf dem Einfallstor Nummer eins, dem PC.

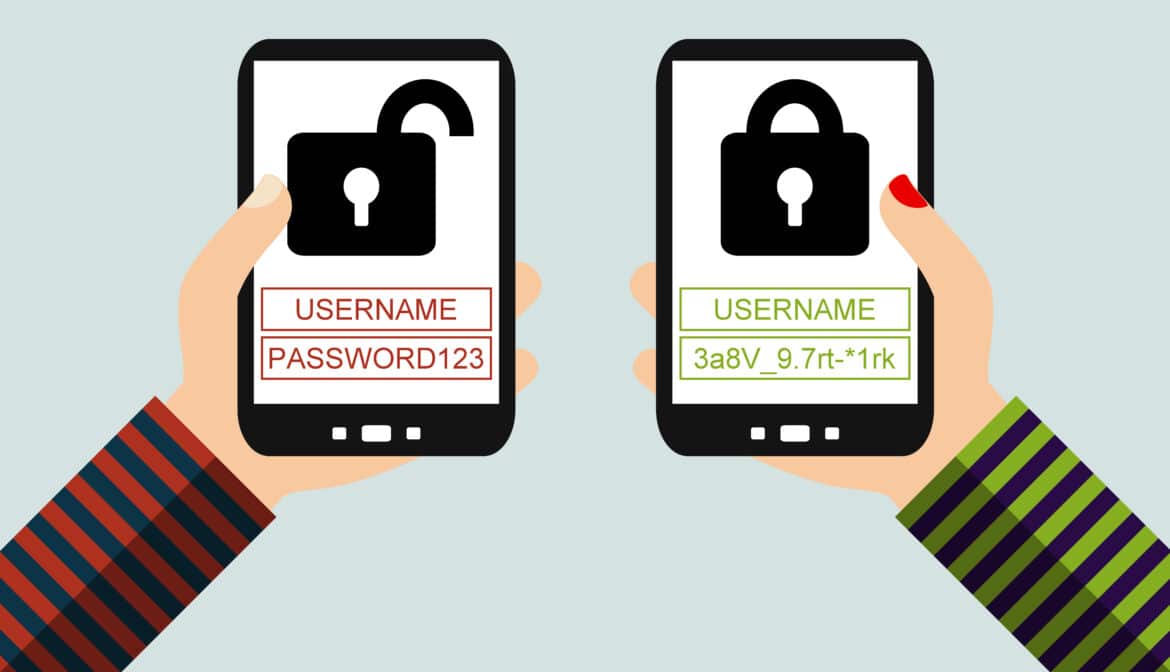

Jeder Rechner in einem Unternehmen enthält standardmässig integrierte Administratorrechte, die eine massive Sicherheitsgefahr darstellen. Denn in vielen Unternehmen werden Hunderte von Rechnern mit einem identischen Passwort verwaltet, das nie oder zumindest nicht regelmässig geändert wird. Zudem ist das Passwort oft auch dem Endanwender bekannt, damit dieser einen vollständigen Datenzugriff hat. Jeder Nutzer mit lokalen Windows-Administratorrechten kann praktisch uneingeschränkt agieren. Er kann nicht-lizenzierte Software herunterladen, jedes mögliche – auch ausdrücklich untersagte – Programm verwenden, Systemkonfigurationen ändern oder gefährliche Malware installieren – willentlich wie unwillentlich.